电话咨询

19922193247

注:*本博客仅供学习使用,请勿用作商务用途,如有侵权,请立马联系本菜鸟 呜呜呜 这是本菜鸟每次都会写的一句话 *

好了,不啰嗦了

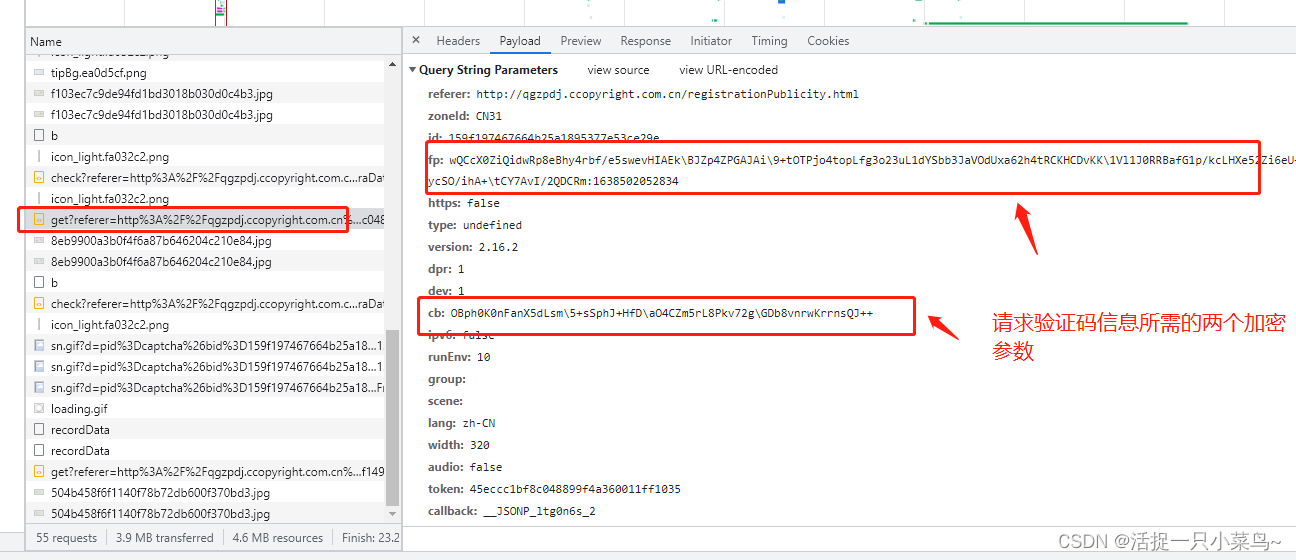

前面两篇博客获取了两个参数,分别是fp和cb,这是某盾的第三篇博客了,但是我还没给大家梳理一下整体的流程,大致的流程如下:

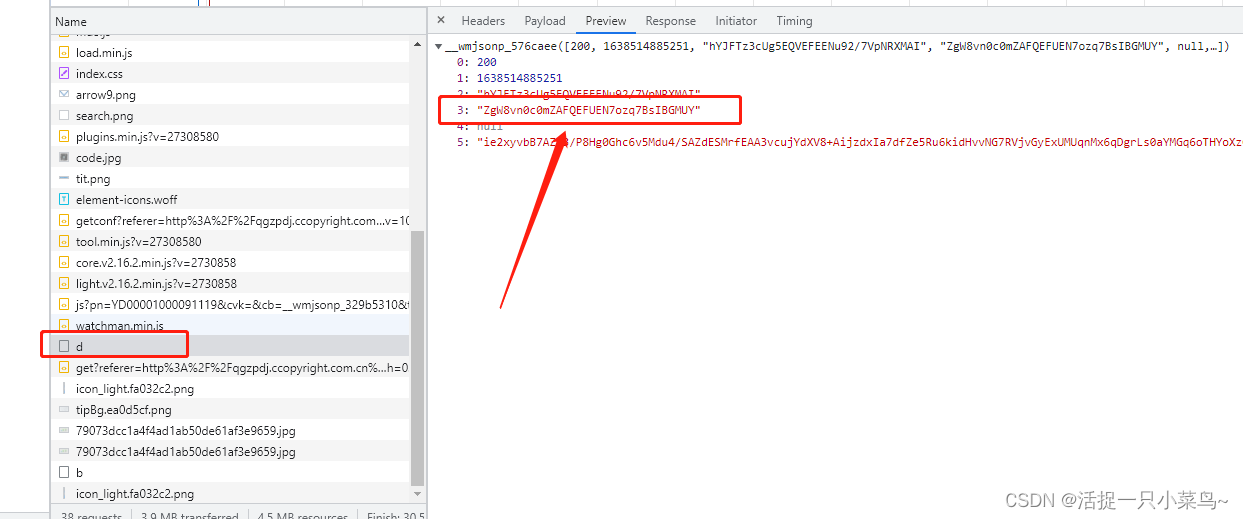

1.获取到fp和cb参数,用这两个参数请求到验证码信息

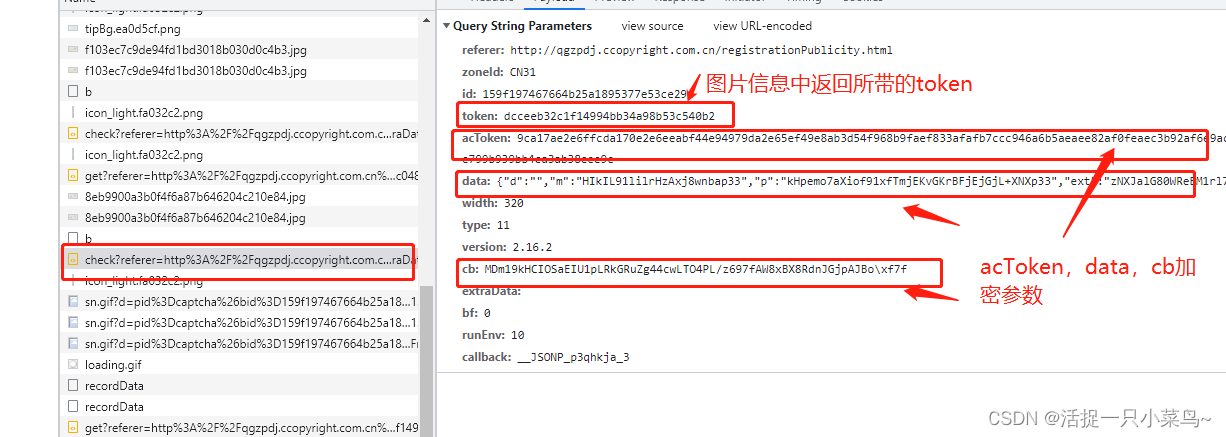

2.验证码返回后携带一个token,用这个token,和点击或者滑动轨迹加密后的参数data,cb第一篇博客生成的参数,加一个actoken三个加密参数验证点击是否成功

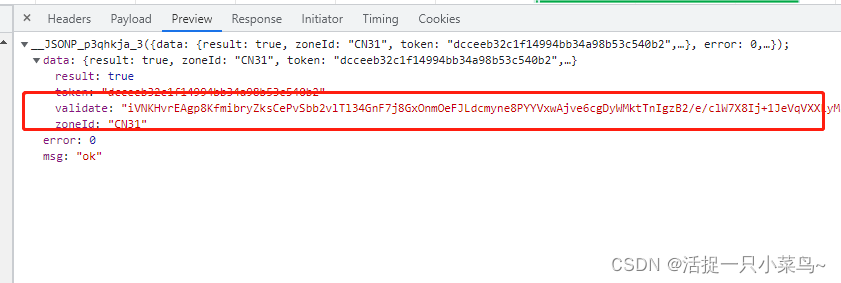

3.验证成功后返回一个validata字符串

到上面一步,可以说某盾的拦截就已经完成了

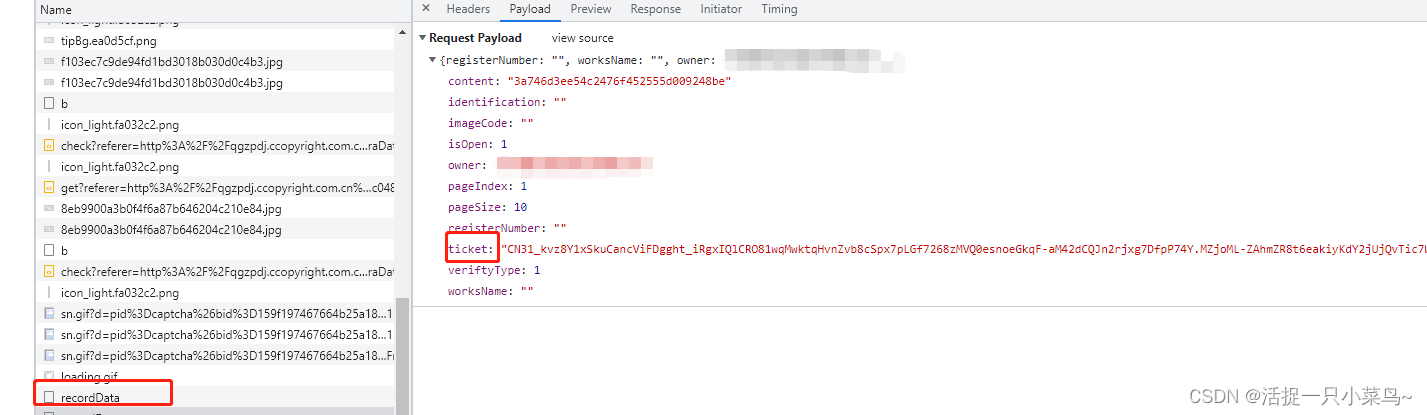

但是我实验的网站还需第4步:获取信息的时候将验证成功后返回的validata和获取验证码时生成的fp参数加密生成一个ticket参数

以上就是某盾验证码大致的流程

回归主题:本篇博客的主要内容是获取actoken数据

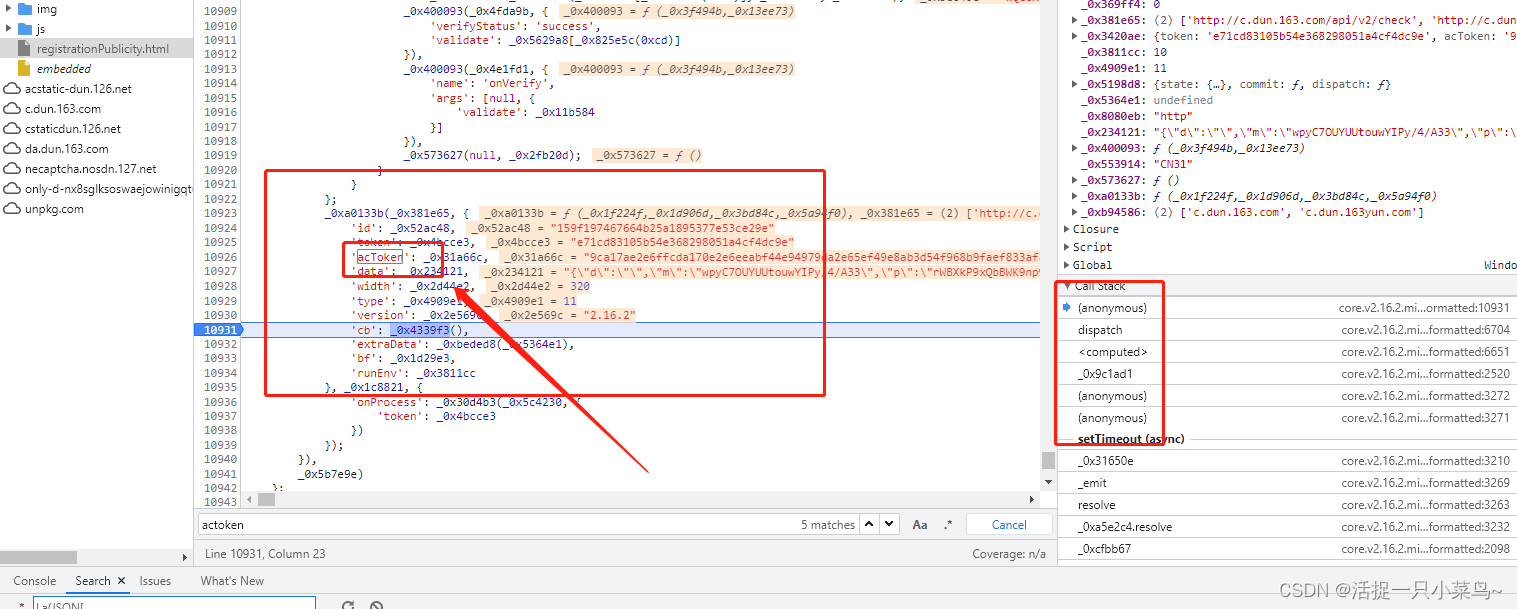

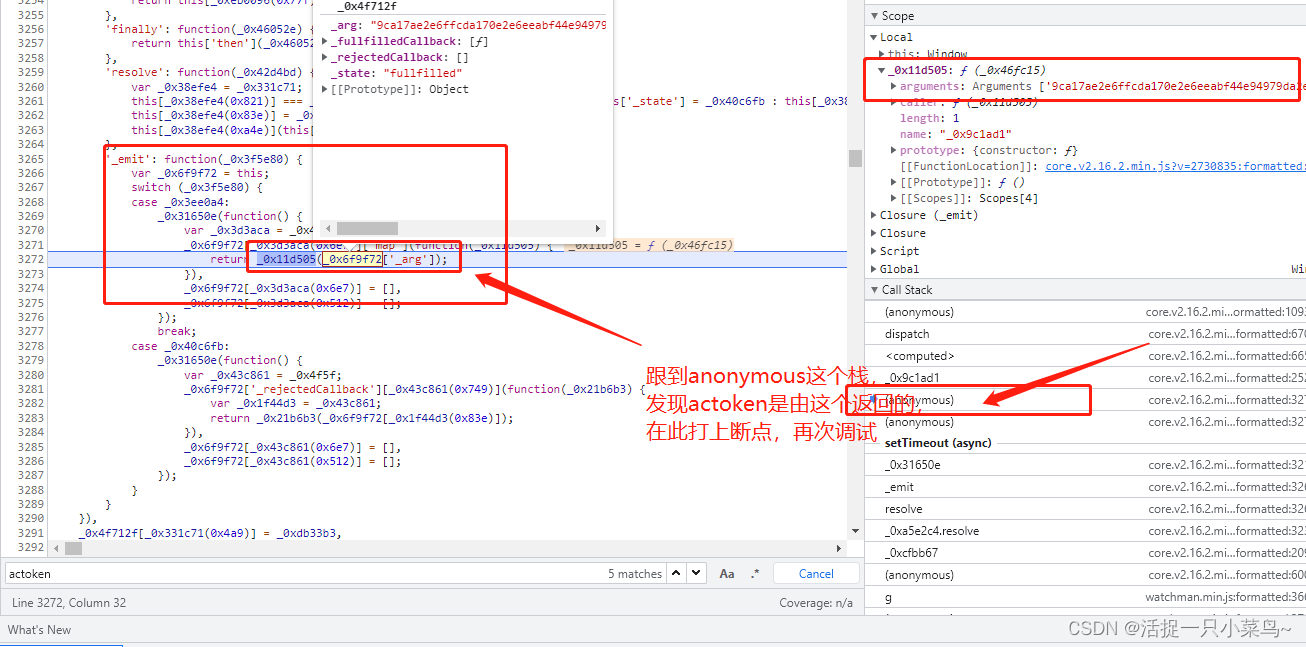

1.搜索actoken,打断点,点击右边的栈

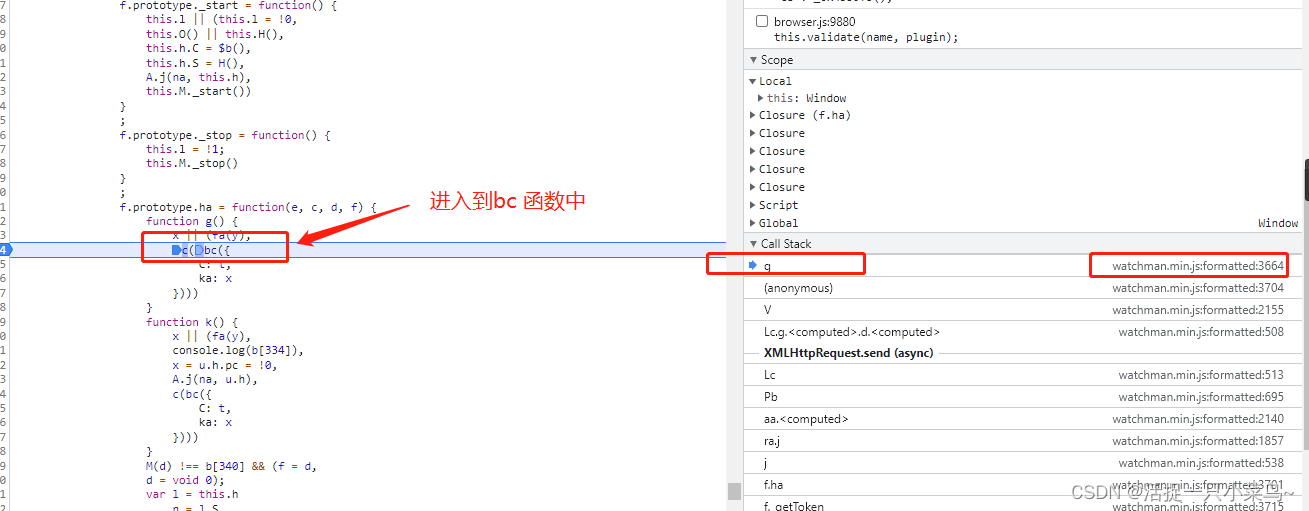

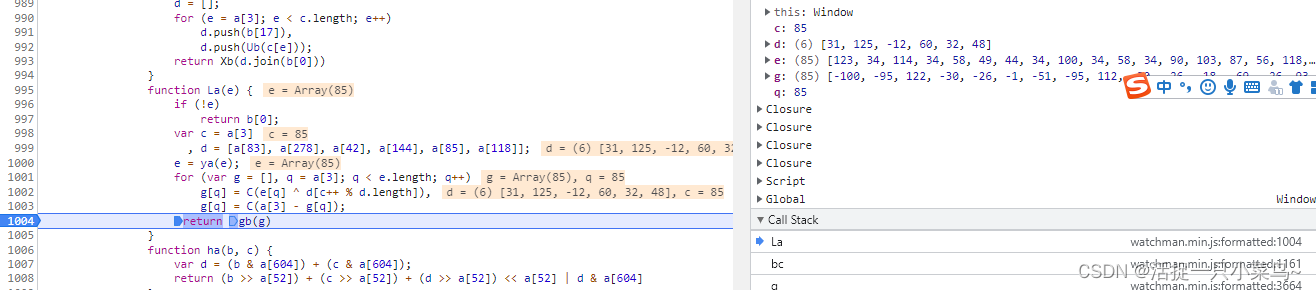

2.在往下跟,进入到bc函数中:

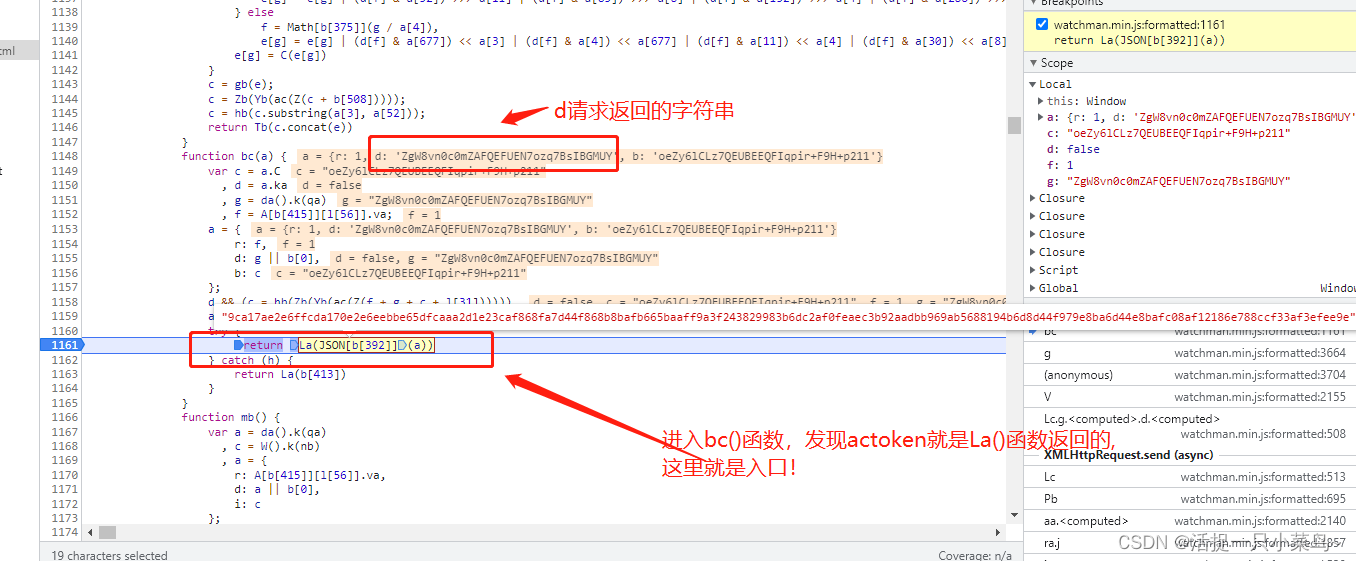

3.进入bc函数后,发现返回的La函数就是我们需要的actoken数据

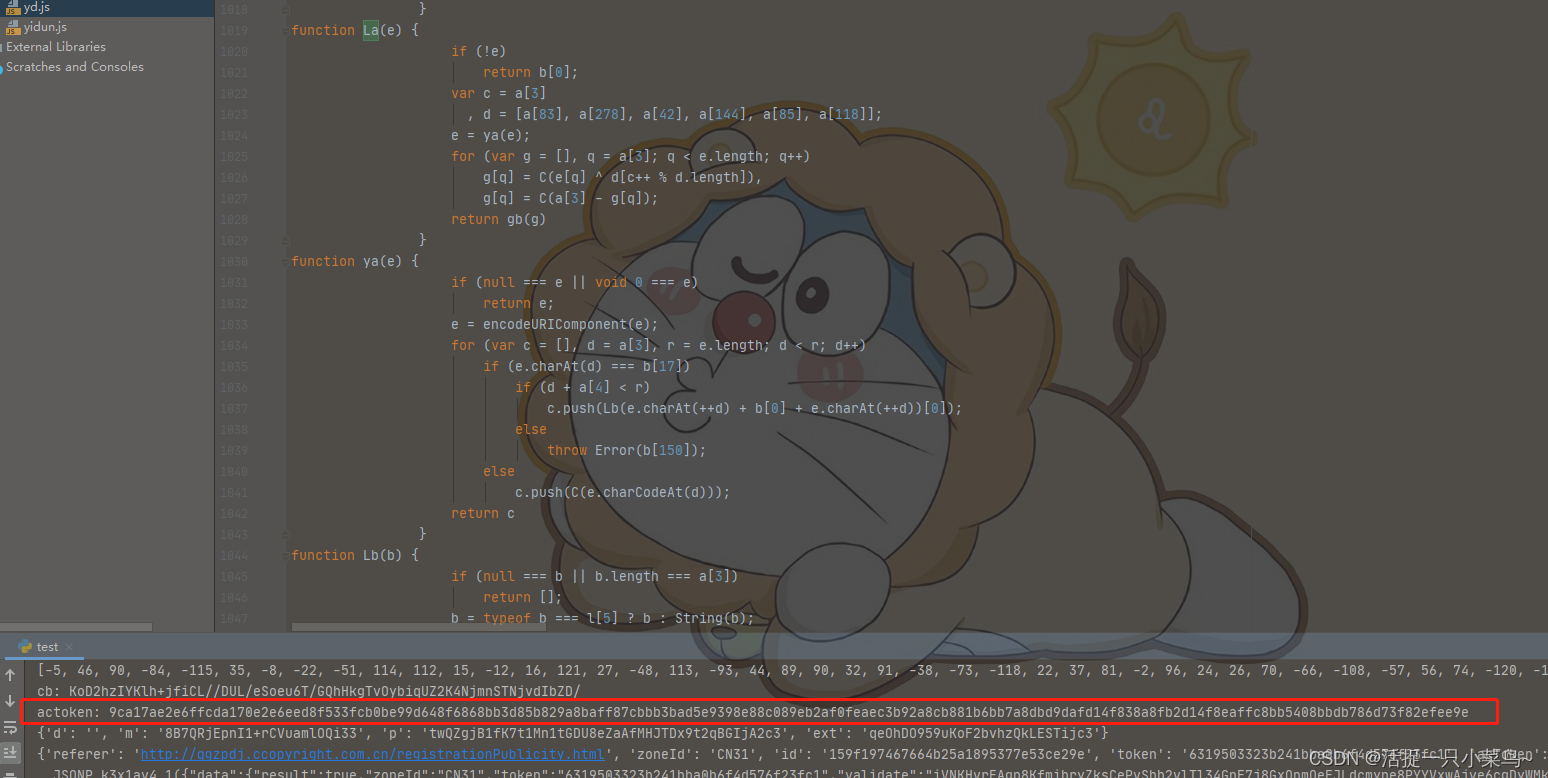

所以我们就扣La() 函数

本着缺啥补啥的原则,这个参数还是比较好扣的,不涉及浏览器属性

下面就是我的一部分代码截图:

好了 actoken这个参数就结束了

温馨提示:我们将在您提交信息后的30分钟内与您取得联系,请您保持电话通畅,谢谢!