电话咨询

19922193247

注:本篇博客仅供学习使用,请勿用做其他商业用途,如有侵权,请联系本菜鸟删除

本小菜鸟已经快两个月没更新文章了,一年总有那么356天不想努力,就想躺平,最开始学习js逆向的时候,用Python算法还原了某盾的空间推理,到现在已经过去半年多,这半年时间收获了很多,也得到了很多大佬的指点,所以我愿意把我遇到的一些学习经验分享给大家,希望大家在学习的过程中少走一些弯路。

好了,废话说了一大推,下面是本次学习的目标网址

网址:aHR0cHM6Ly9kdW4uMTYzLmNvbS90cmlhbC9qaWdzYXc=

难点分析:

流程分析:

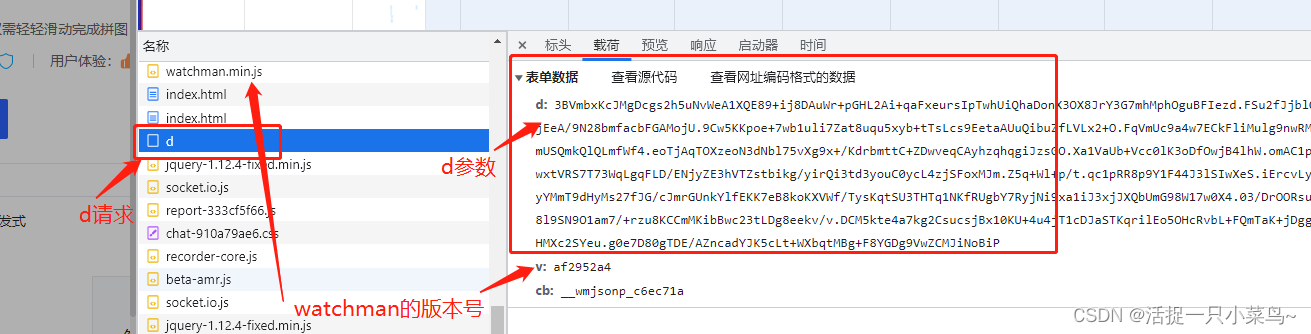

主要的流程就是这几个请求,加密请求参数都在流程里面体现出来了,接下来咱们就按照上面的顺序开搞

说明:

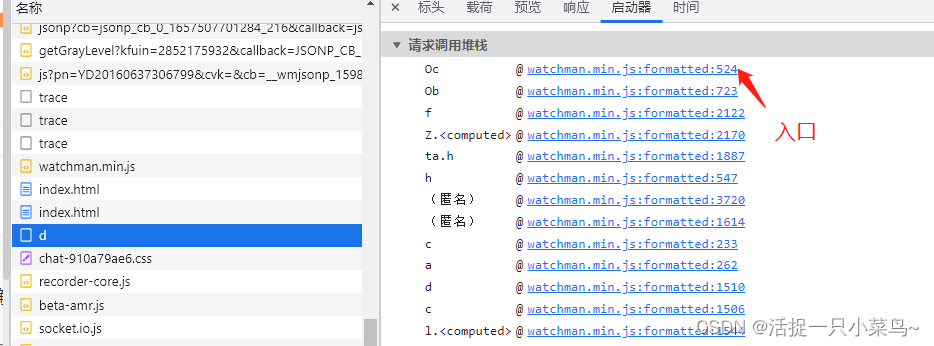

d请求和b请求的调试入口都是一样的

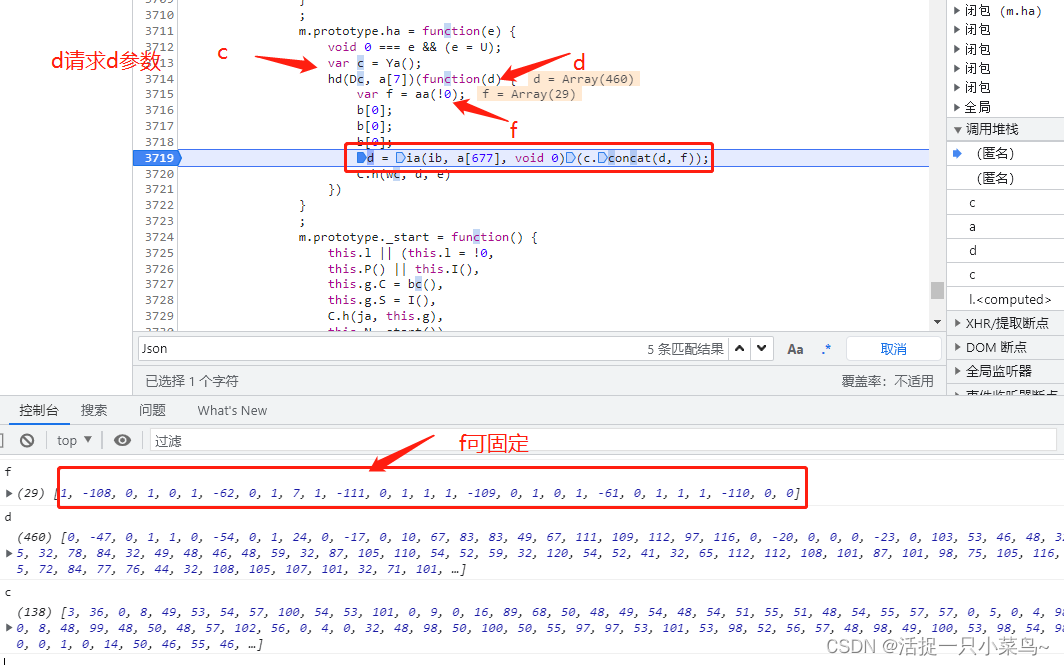

d请求d参数:f值可固定当然也可以扣取js(想证明一哈自己的实力的选手),只是其中有很多检测环境的点(包括navigation和document等等),c = Ya(),还有d值需要我们扣js

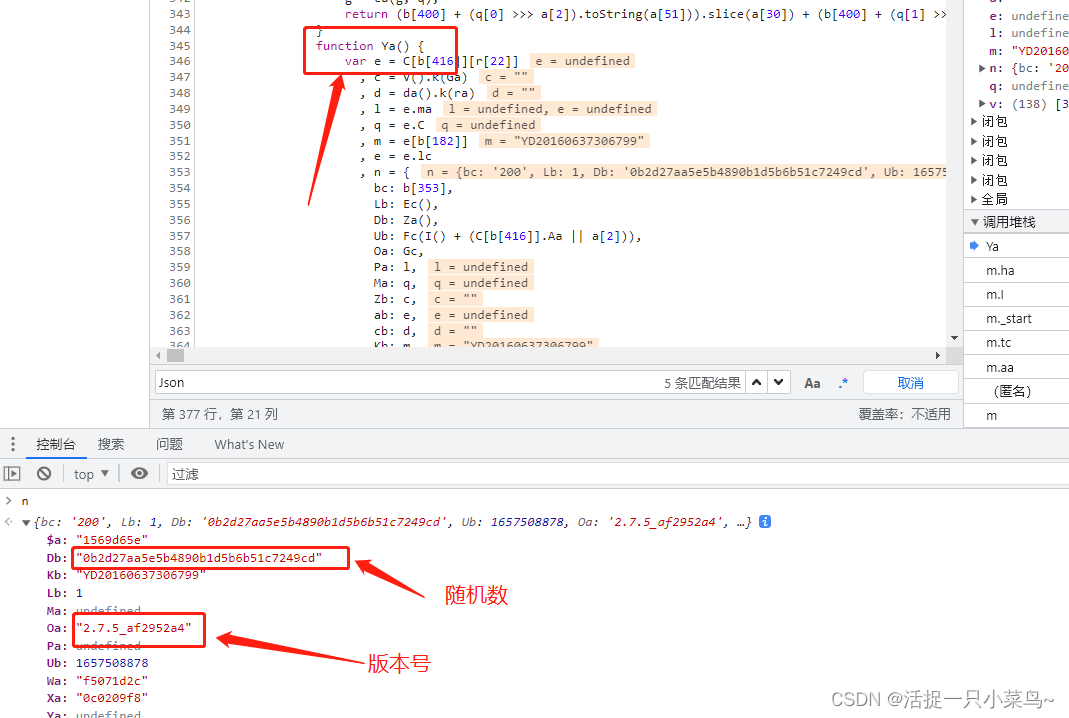

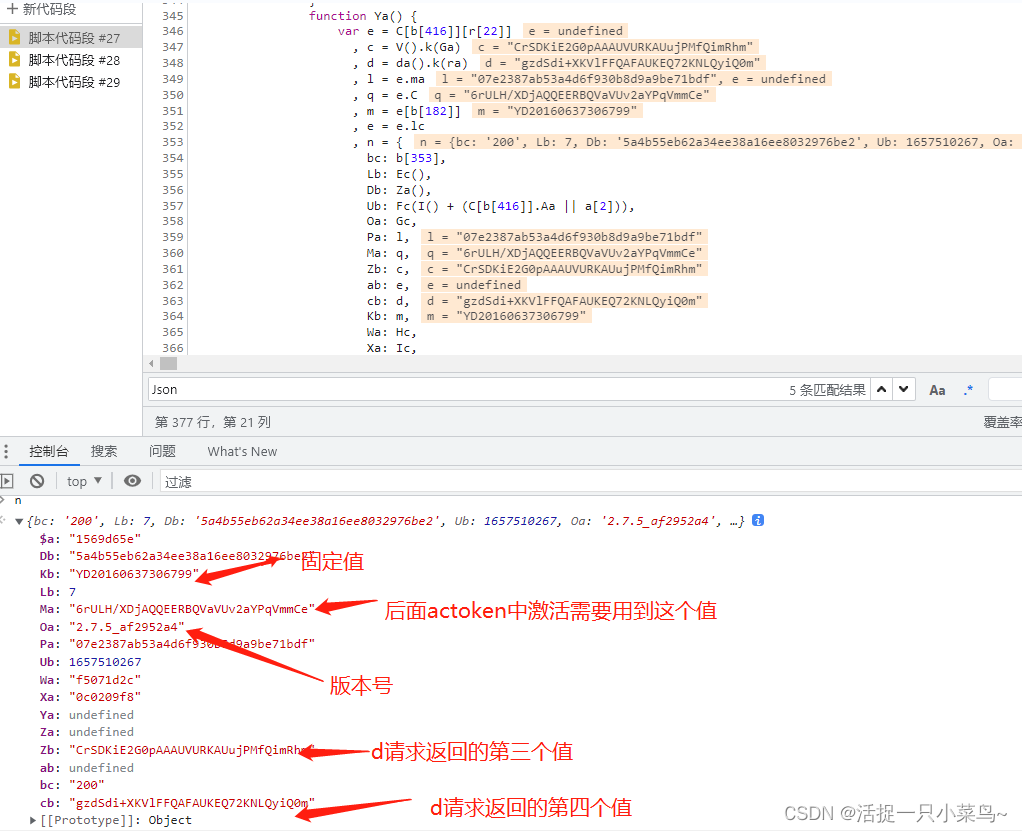

Ya()函数中Kb值固定,Oa值为watchman的请求版本号 ,其他的对照扣js就行,没得啥难度

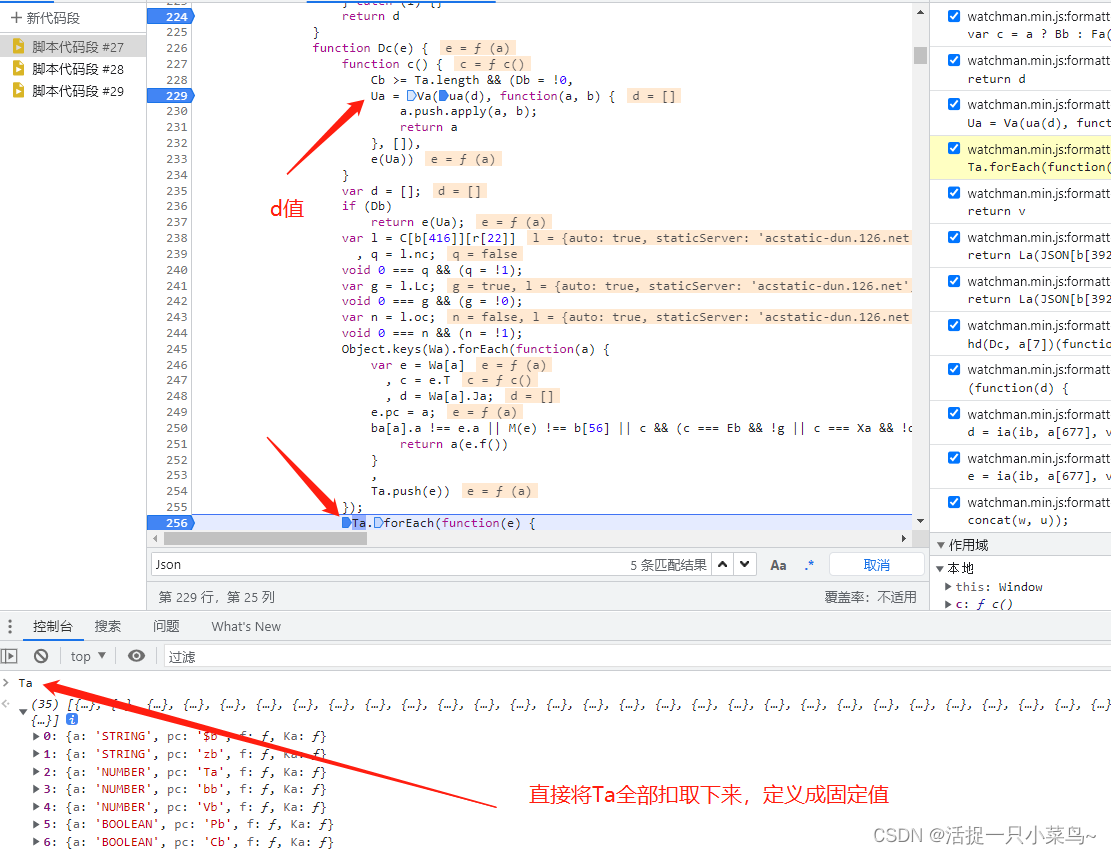

d值的扣取函数:将Ta整个对象扣取下来,定义成固定值

扣取完成后d请求d的值

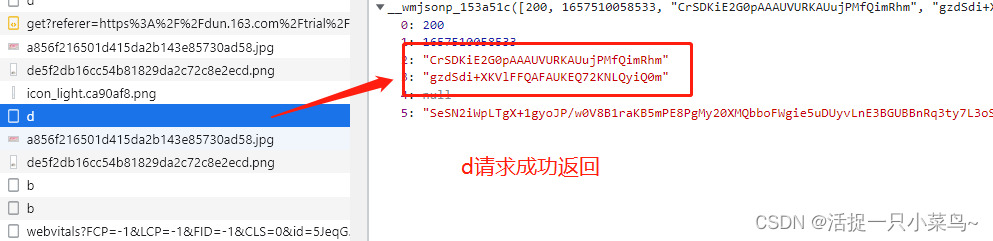

d请求成功返回的值:

2.b请求

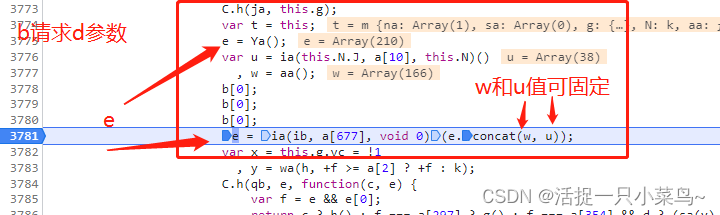

w和u这两个值有实力的选手也可以扣一下js,但是经过本小菜鸟调试的经验,这两个值可以写成固定值,不影响(至少我的是这样 >_>),就剩下e=Ya(),这个函数和上面d请求的Ya()是一样的,区别在于传入的参数不同

好了,d请求和b请求就讲完了

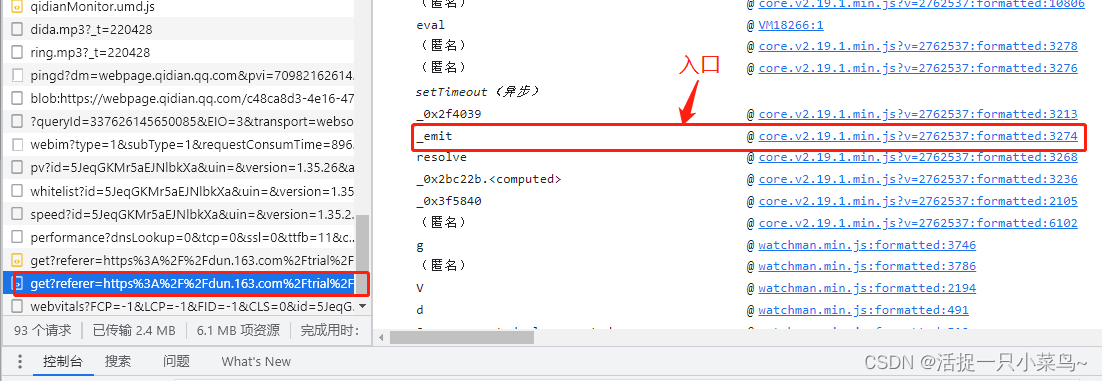

说明:以前的版本actoken是在check这个接口才验证的,当前的版本移到了get?referer这个接口来验证了,不过问题不大

调试:

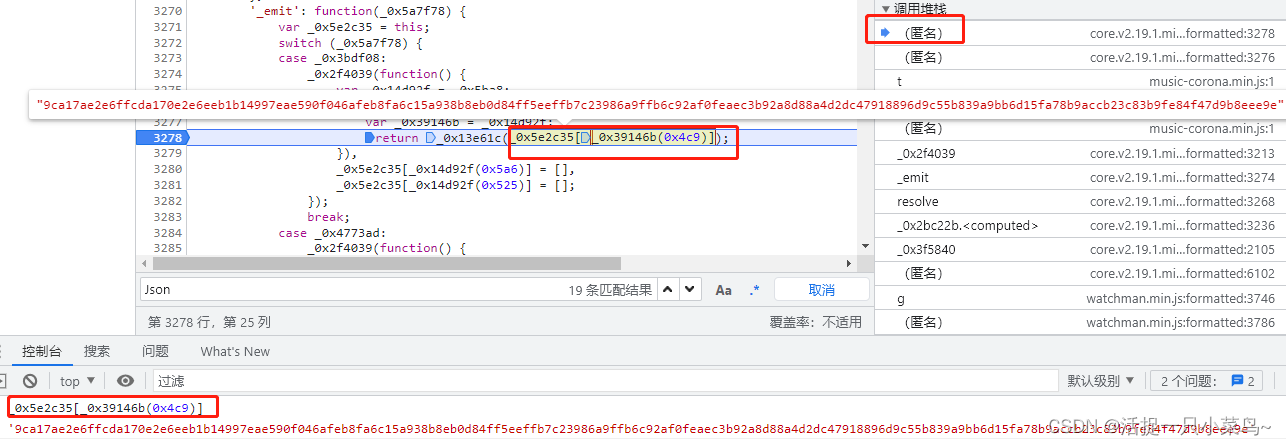

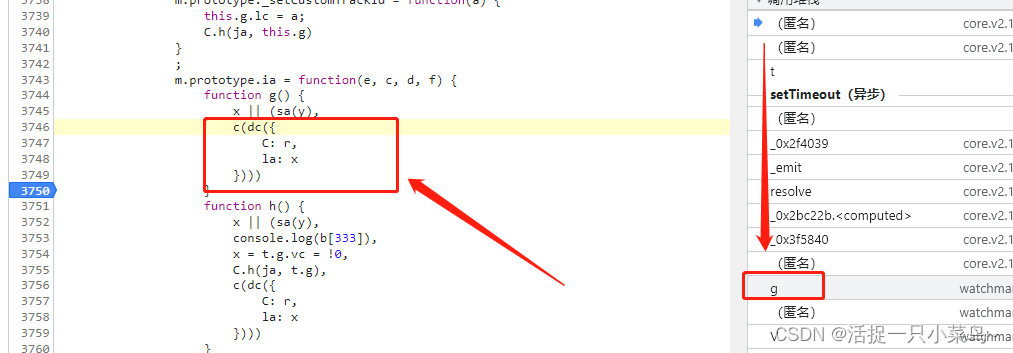

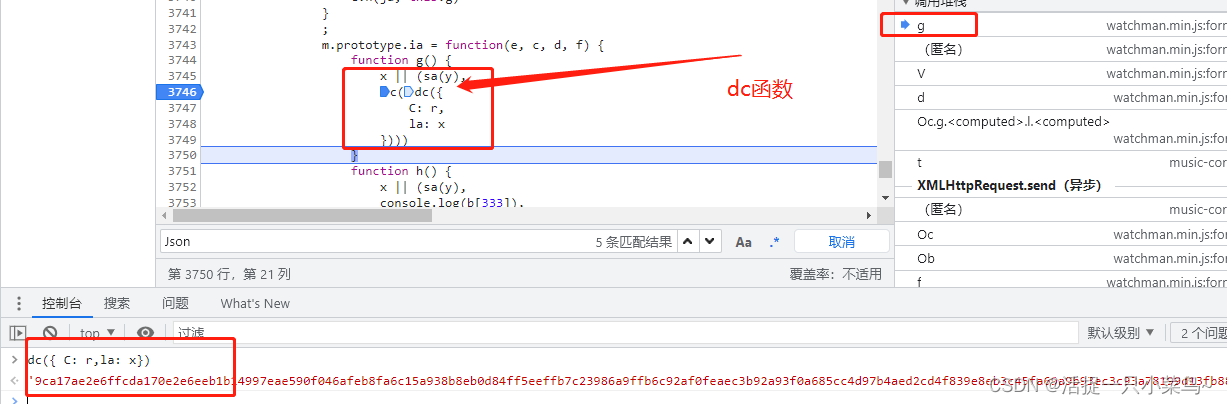

进入到dc函数中:

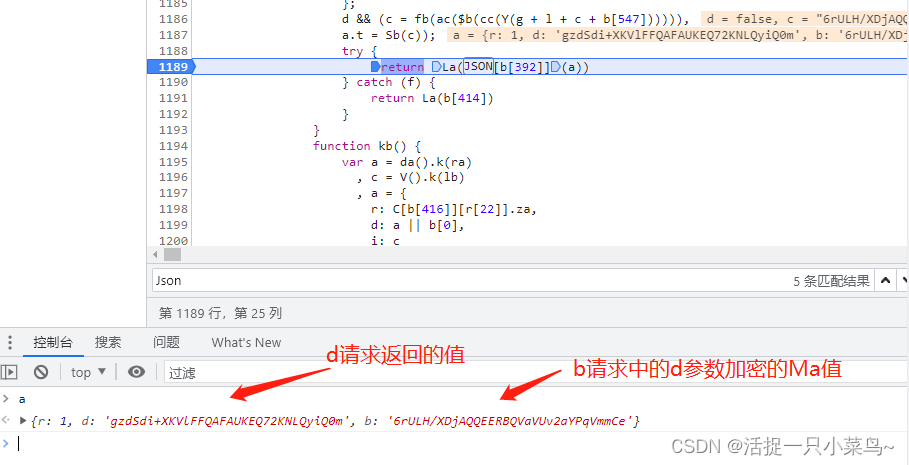

从下面这个a值就可以看出b请求和d请求都是在actoken来校验的(可以去对照前面d和b请求返回的参数)

我之前的文章中也有讲到,这里就不做过多的阐述

前面我有文章写了fp参数,其中检测了一些浏览器环境,用Proxy()拦截一哈,补齐环境即可(跳过跳过)

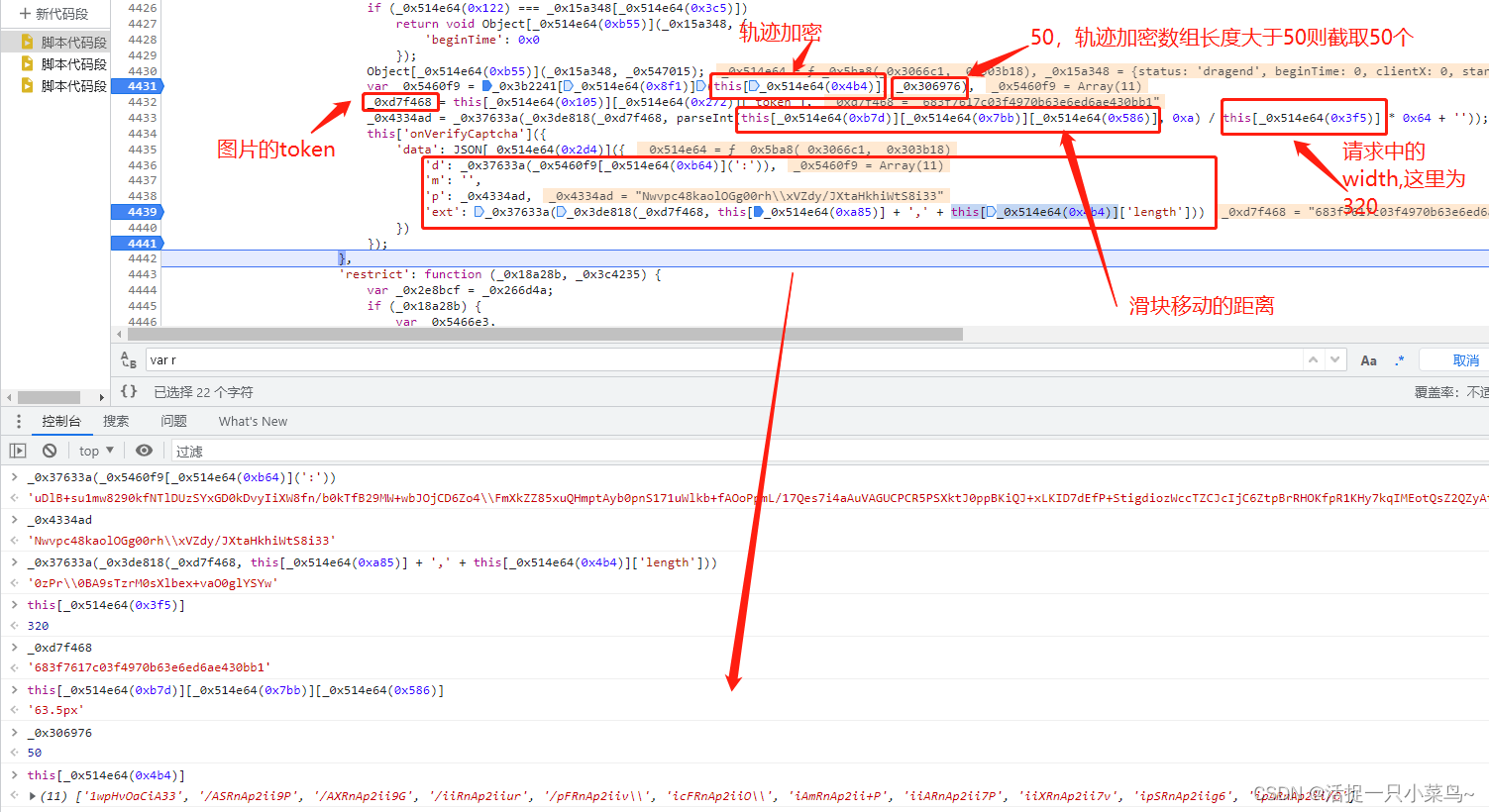

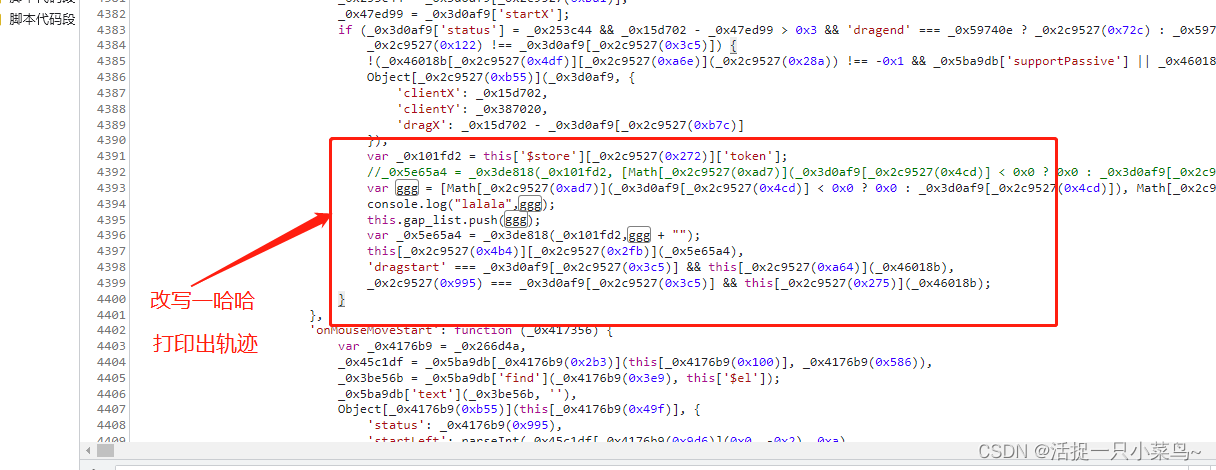

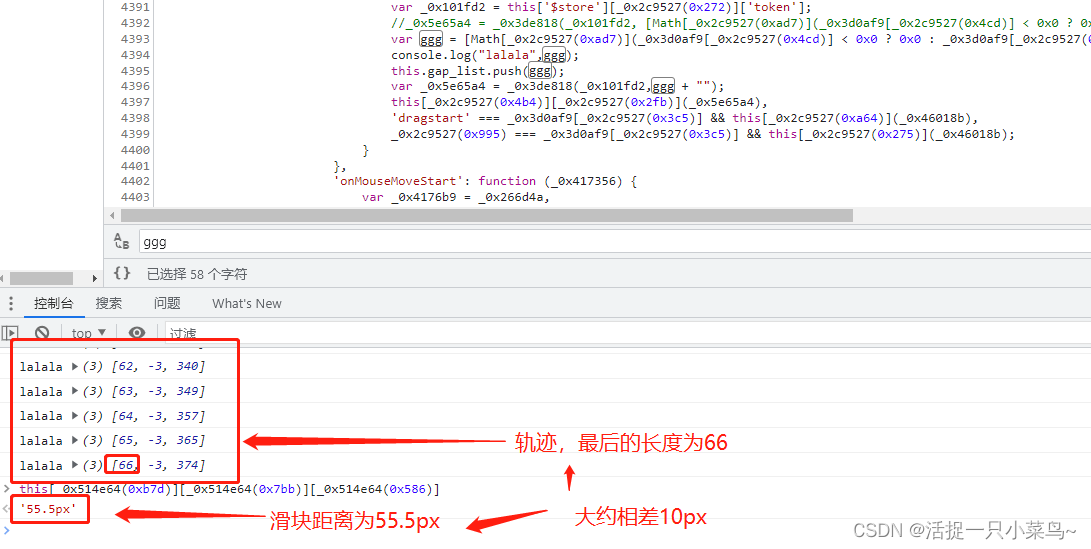

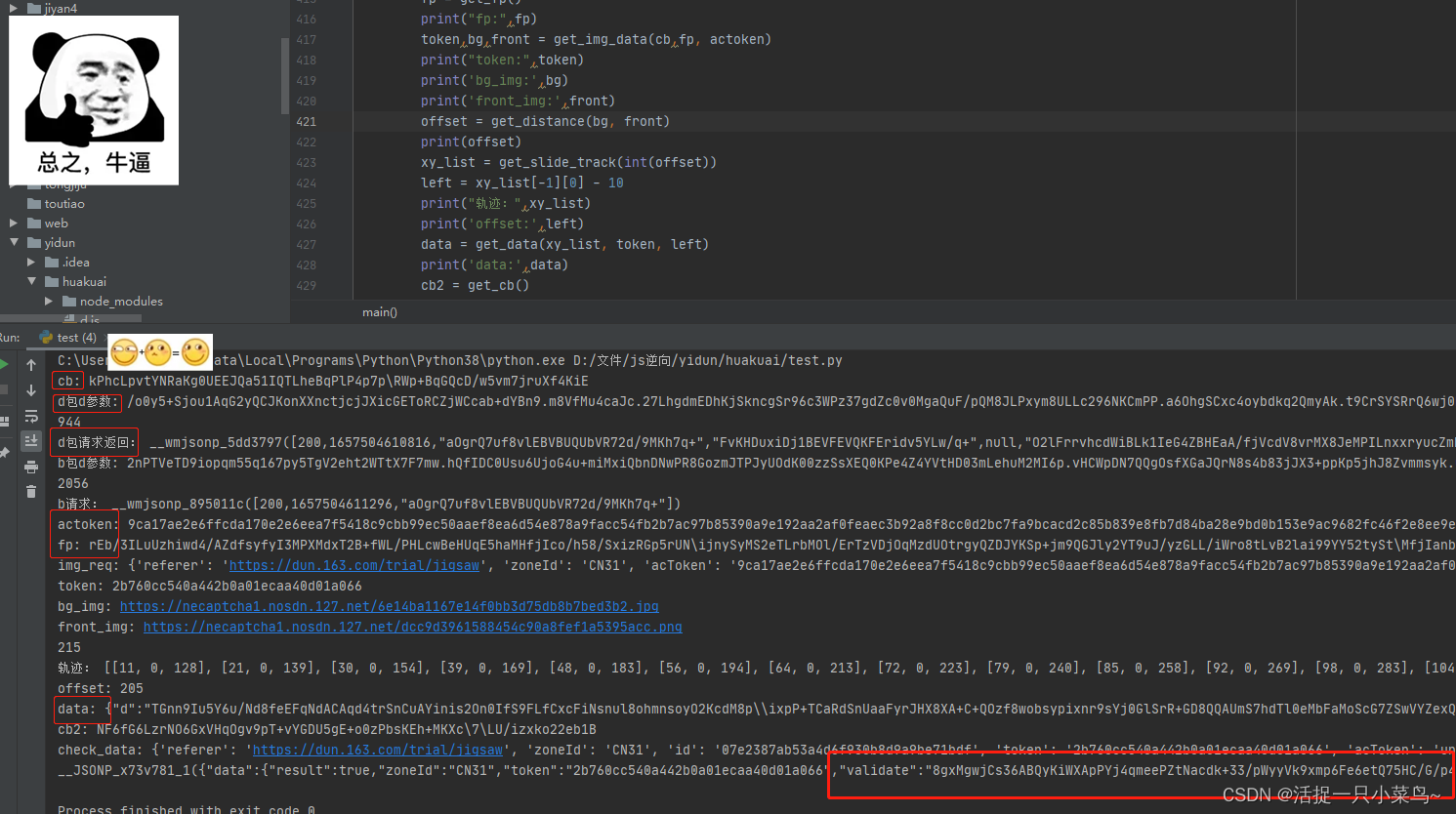

进入到 onMouseUp函数,可以看到data参数就是在此处加密组装完成的,其中涉及到轨迹加密,滑块滑动的长度,图片返回的token,check请求中width的值等

移动轨迹:[x位移,y位移,时间差]

好了好了,data参数就这样吧,轨迹自己造一个就行,内容太多,手敲痛了

请求图片和验证接口都用到了这个cb参数,注意的是这两个地方的cb参数不能重复使用,而且这个cb参数的逆向过程非常简单,在逆向data的过程中就能顺带的搞出来,所以我也不做过多的解释了,有需要的也可以去看我前面的文章,很详细

成功率就是,现在还没失败过 >_>

温馨提示:我们将在您提交信息后的30分钟内与您取得联系,请您保持电话通畅,谢谢!